之前聽演講時,SZ Lin說到: "關閉不必要的服務,就算之後該服務被爆出有CVE,也不會對產品有所影響" ,聽完後覺得,對阿不必要的服務關起來就不用怕該類型的Zero Day攻擊了,OS Hardening就是在做這個

廣義來說正確的設定也是在這範圍內,以下列出一些常見注意事項

技術服務中心有推行GCB,用AD派發群組原則的方式管理整個單位電腦

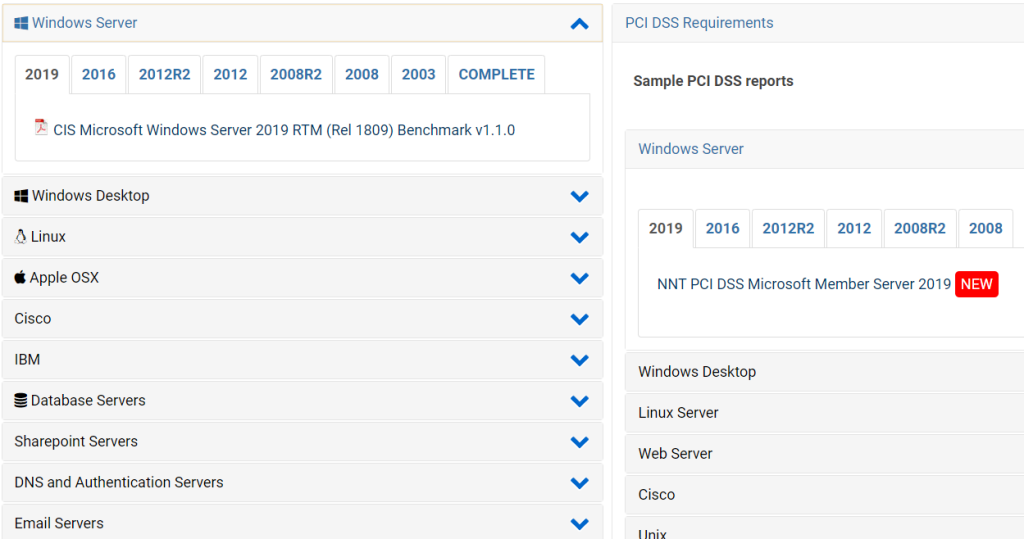

一般企業可參考NIST或cis-benchmark (GCB文件很多都參考該文件)

https://www.newnettechnologies.com/cis-benchmark.html

GitHub Download (https://github.com/cismirror/old-benchmarks-archive)

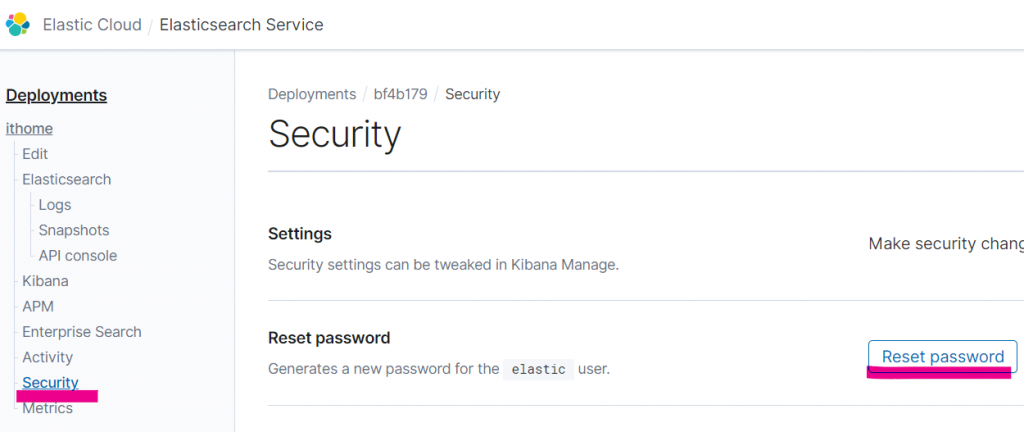

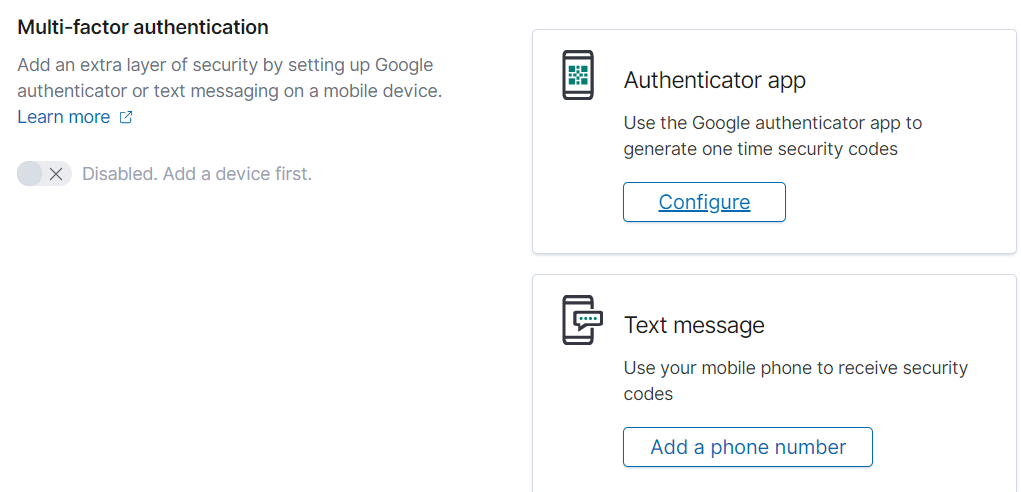

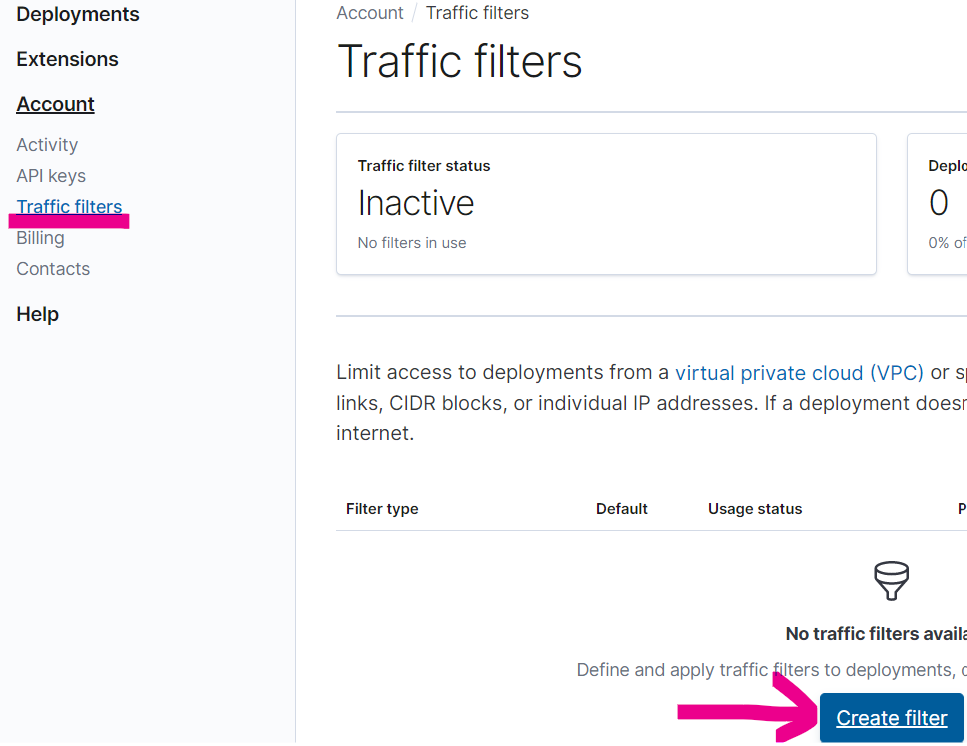

放在雲上的Elastic當然也有許多安全設定需要調整,可以參考Securing your deployment

https://www.elastic.co/guide/en/cloud/current/ec-security.html

最後還要定期review規則,有可能多了新功能之類的導致新的漏洞風險產生,納在ISMS範圍內,這是一個有效提升端點防禦力的作法

CIS也有各類型、很詳盡的OS Hardening文件,但是發布超過五年以上的文件就只能拿來參考不一定能照表執行了。只能說這領域不斷在進步。

對歐! 是cis-benchmark,一直沒找到就隨便寫個NIST ![]()